Black Hat : des chercheurs démontrent comment pirater un serveur d'entreprise via SAP SolMan - ZDNet

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

Des Personnes Anonymes Plantant Un Virus Pour Exploiter Un Serveur Informatique, Piratant Le Système Réseau Tard

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

Hacker In Hood Utilisant Internet Pour Pirater Un Serveur Informatique Blue Glow Light Généré Par Ai | Photo Premium

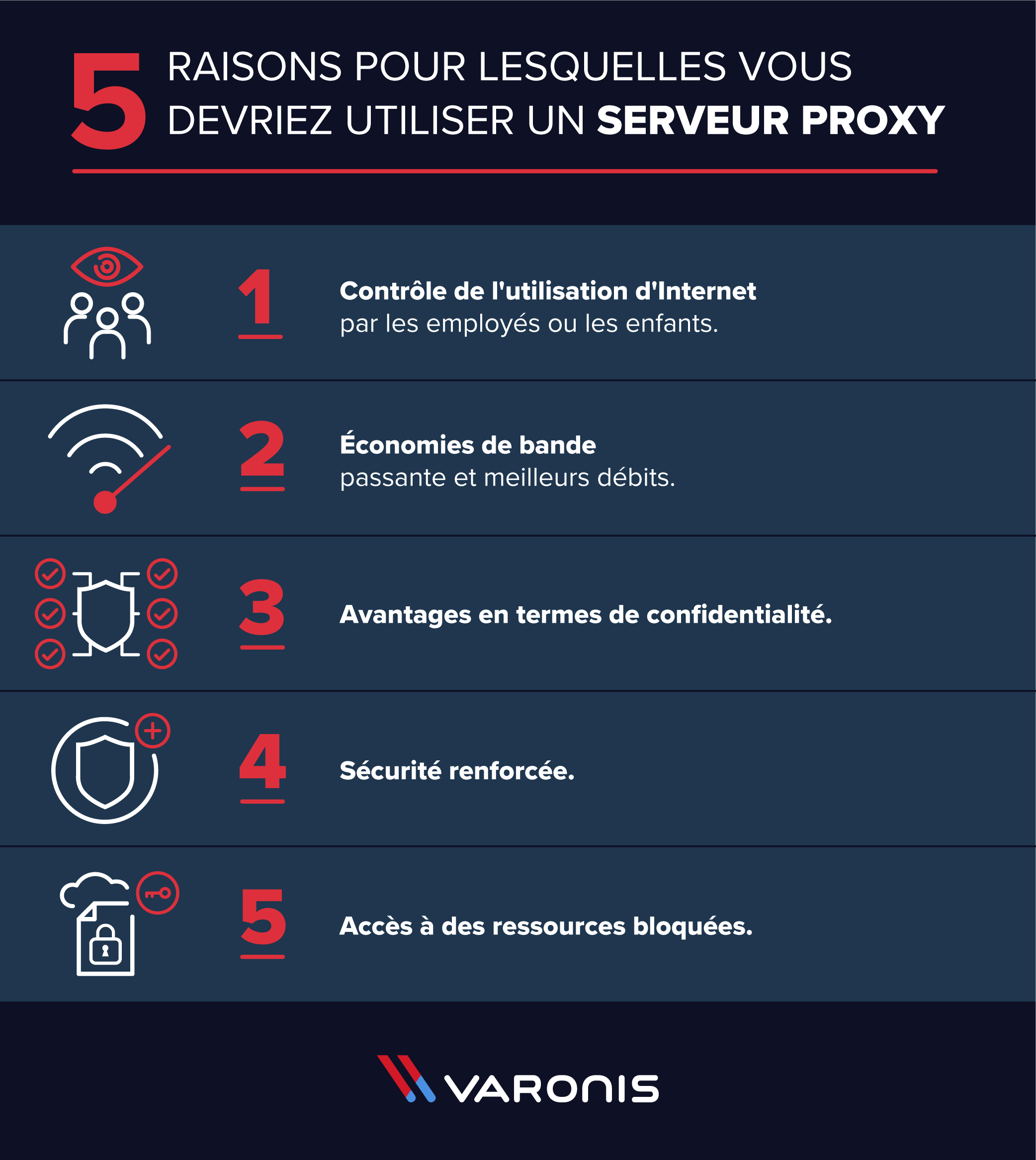

Plateformes en ligne piratées et relevés de notes disponibles sur le dark web | Blog officiel de Kaspersky

![Hacking] Comment pirater un serveur avec Shellshock et Kali Linux - YouTube Hacking] Comment pirater un serveur avec Shellshock et Kali Linux - YouTube](https://i.ytimg.com/vi/HyFxHxcO94E/maxresdefault.jpg)

![Tribune] Pirater un site web devient légal - Gestion - Finance - BeaBoss.fr Tribune] Pirater un site web devient légal - Gestion - Finance - BeaBoss.fr](https://www.beaboss.fr/Assets/Img/BREVE/2014/1/232583/Tribune-Pirater-site-web-devient-legal-F.jpg)